Hackerangriff auf CORRECTIV – Spuren führen nach Russland

Die Website von CORRECTIV wurde Mitte November kurzzeitig durch eine Cyberattacke lahmgelegt. Recherchen zeigen, dass parallel dazu Ausspäh-Aktionen und eine Schmutzkampagne gegen uns geführt wurden. Die Spuren führen nach Russland.

CORRECTIV sah sich in den vergangenen Wochen gleich mehreren digitalen Angriffen ausgesetzt. Eine massive Überlastungsattacke (DDoS) hat Mitte November den Internetauftritt von CORRECTIV zeitweise lahmgelegt. Der Zeitpunkt der Attacke sowie eine begleitende Schmutzkampagne legen nahe, dass es sich um eine direkte Reaktion auf eine Veröffentlichung über Russlands Einflussnahme in Europa handelt.

Der Vorfall veranlasste uns, den Datenverkehr auf unserem Server zu analysieren. Dabei haben wir weitere verdächtige Aktivitäten festgestellt, die darauf ausgelegt sind, die IT-Infrastruktur von correctiv.org auf Schwachstellen abzuklopfen. Die digitalen Spuren führen zu einer Firma mit Verbindung zum russischen Verteidigungsministerium. Zeitgleich hat die Sicherheitsfirma ESET über eine ausgefeilte Attacke informiert, die unter anderem die Marke CORRECTIV missbraucht hat. Dahinter soll eine Hacker-Gruppe stehen, die in Vergangenheit für den russischen Staat spionierte.

CORRECTIV war in der Vergangenheit wegen kritischer Berichterstattung mehrfach Ziel von Angriffen und Kampagnen aus unterschiedlichen Richtungen. Die jüngsten Angriffe waren jedoch heftiger und zahlreicher. Daher haben wir uns entschlossen, in eigener Sache zu recherchieren und die Ergebnisse in einer Übersicht transparent zu machen.

Eine Attacke legt die Correctiv-Website lahm

Am 13. November 2024 hat CORRECTIV eine Recherche zu der russischen Desinformationskampagne Doppelgänger veröffentlicht. Die zeigte erstmals auf, dass eine Person über eine Internetleitung des russischen Verteidigungsministeriums auf Accounts der Kampagne zugegriffen hatte. Am 16. November hat das russische Investigativportal The Insider die Recherche aufgegriffen und bestätigt.

Am 17. November 2024 um 20:29 Uhr begann eine DDoS-Attacke gegen CORRECTIV, die bis zum 19. November andauerte. Dabei haben in der Spitze 300.000 Anfragen pro Sekunde die Website mit Zugriffen bombardiert. Die Seite war dadurch so überlastet, dass sie zeitweise nicht mehr online war. Die Zugriffe erzeugten mehr als hundertmal so viel Datenverkehr, wie er im Januar zustande kam, als tausende Leserinnen und Leser gleichzeitig die Geheimplan-Recherche lesen wollten.

Den Ursprung einer DDoS-Attacke zu ermitteln, gestaltet sich in der Regel als schwierig, da die Zugriffe geschickt auf verschiedene große Internetdienstleister verteilt werden. Häufig werden dabei auch gekaperte Geräte von unwissenden Dritten verwendet. Solche Attacken können auf einschlägigen Foren für vergleichsweise wenig Geld in Auftrag gegeben werden. CORRECTIV hat wegen des Angriffs Anzeige erstattet.

Im Visier russischer Desinformation

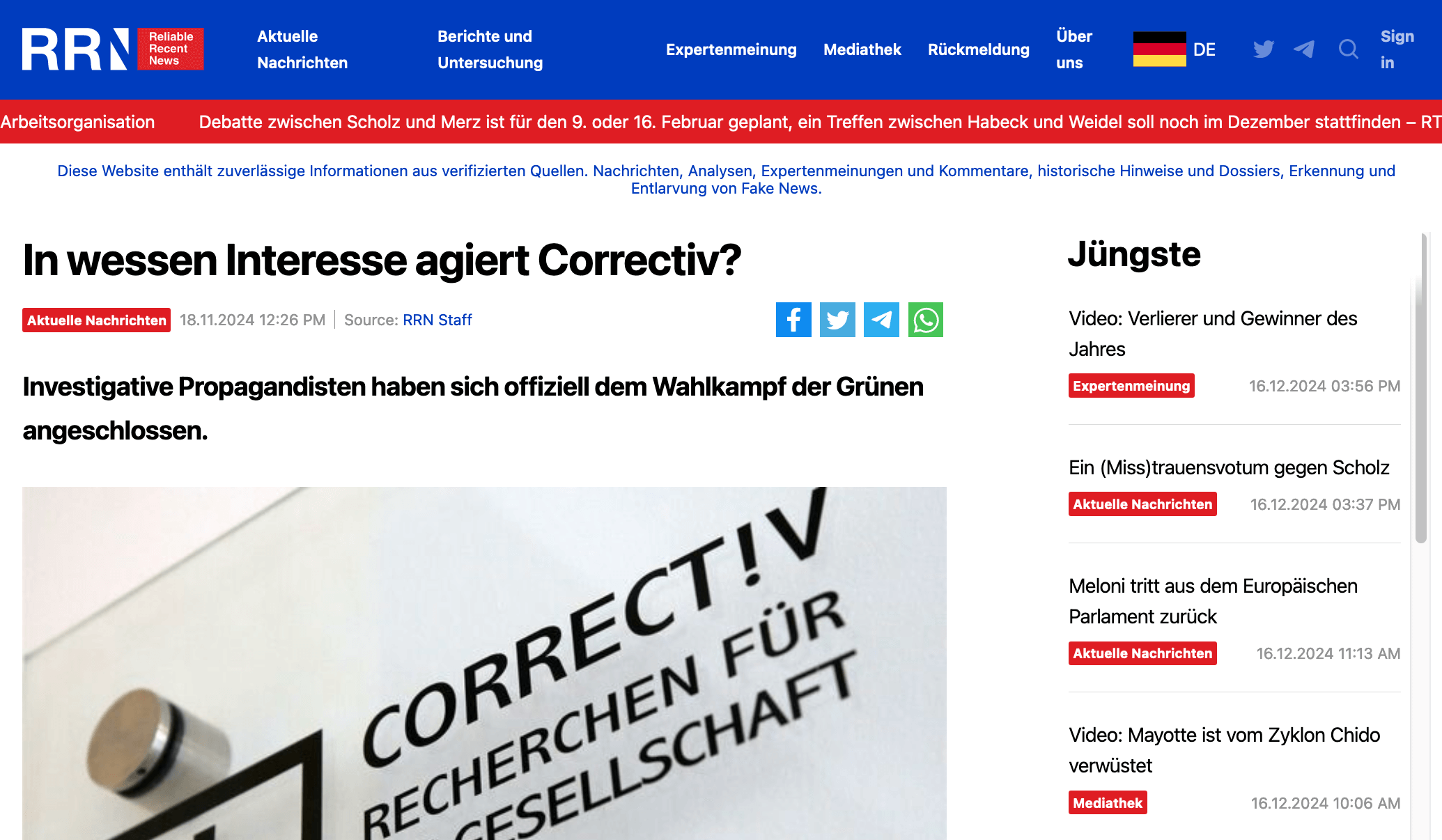

Die CORRECTIV-Recherchen zur russischen Doppelgänger-Kampagne haben dazu geführt, dass verschiedene Internetfirmen ihre Dienste eingestellt haben. Dadurch wurden die Abläufe der Kampagne erheblich gestört und ihr Einfluss weitestgehend eingedämmt. Dies hatte zur Folge, dass zahlreiche Internetadressen der Kampagne abgeschaltet wurden. Das betraf auch das Portal „Reliable Recent News“, eine zentrale Internetseite der Kampagne.

Bemerkenswert ist daher, dass auf dem Portal ein auf den 18. November – mitten in der DDoS-Attacke – datierter diffamierender Artikel über CORRECTIV erschienen ist. Zudem wurde im Rahmen einer verwandten russischen Desinformationskampagne („Matryoschka“ oder „Overload“) am 20. November über Soziale Netzwerke ein gefälschter Videobeitrag mit dem Logo der britischen Financial Times verbreitet, der einen Autor der CORRECTIV-Recherchen zeigt und ihm falsche Zitate zuschreibt.

Russische Hackergruppe imitierte CORRECTIV

Am 26. November hat die slowakische IT-Sicherheitsfirma ESET auf ihrer Website auf zwei inzwischen behobene Sicherheitslücken hingewiesen. Eine Lücke lag beim Browser Firefox, eine beim Betriebssystem Windows. Laut ESET seien diese durch eine russische Hackergruppe namens RomCom ausgenutzt worden. Diese habe Menschen auf bestimmte Internetseiten gelockt und so auf ihren Rechnern Schadsoftware installieren können. Durch die Kombination der zwei Sicherheitslücken sei es möglich gewesen, die volle Kontrolle über einen Computer zu erhalten.

Für CORRECTIV relevant ist der Vorgang, weil unter den wenigen Internetseiten, mit denen Ziele angelockt wurden, sich unter anderem die Domains correctiv[.]sbs, redircorrectiv[.]com. Wir konnten weitere vermeintliche CORRECTIV-Adressen mit den Endungen cloud, news und today finden. Dies könnte darauf hindeuten, dass die Gruppe unter falschem Vorwand einen solchen vermeintlichen Link zu unserer Website verschickt hat, um an Informationen zu kommen.

Wer das Ziel war oder sein sollte, konnte CORRECTIV nicht klären. Allerdings ist die Hackergruppe dafür bekannt, neben kriminellen Aktivitäten auch Cyberspionage im Interesse des russischen Staates zu betreiben. Für die Attacken wurden IPs von der russischen Hosting-Firma Aeza genutzt. Diese erklärte auf Anfrage, die Adressen gehörten zu einem Dienst, der nicht mehr aktiv sei. Weiter heißt es, dass es im Internet vorkomme, dass böswillige Akteure die Dienste von Providern und ihren Kunden ohne deren Wissen ausnutzen.

Im Oktober sendete außerdem jemand im Namen eines CORRECTIV-Reporters eine E-Mail an das Flüchtlingskommissariat der Vereinten Nationen (UNHCR). In der Anfrage wurde behauptet, CORRECTIV plane einen Bericht über Korruption im ukrainischen Militär und Veruntreuung gelieferter Waffen. Die Adressaten wurden aufgefordert, auf Links zu klicken, um angebliche Beweisdokumente einzusehen. Ob es eine direkte Verbindung zu der Phishing-Attacke von RomCom gibt, ist offen. Auch in diesem Fall erstattete CORRECTIV Anzeige.

Auf der Suche nach Schwachstellen

Die schwedische NGO Qurium, mit der CORRECTIV bei den Recherchen zur Doppelgänger-Kampagne zusammengearbeitet hat, hat die Zugriffe während der DDoS-Attacke analysiert. Sie hat festgestellt, dass parallel sogenannte Pentesting-Aktivitäten gegen CORRECTIV durchgeführt wurden. Dabei handelt es sich um Befehle, die die IT-Infrastruktur auf dort installierte Software und Schwachstellen abtasten. Die festgestellten Aktivitäten ließen sich bereits vor der Attacke feststellen und wirken automatisiert. Ähnliche Zugriffe von denselben Internetadressen wurden im gleichen Zeitraum gegen andere Ziele vermeldet. Ein Muster konnte CORRECTIV nicht erkennen.

Abfragen, wie wir sie registriert haben, laufen meist automatisiert ab. Solche Scans kommen immer wieder vor und stellen eine Art Grundrauschen im Datenverkehr dar. Jedoch wurde in diesem konkreten Fall erneut die russische Hosting-Firma Aeza genutzt, die für die IT-Infrastruktur der Kampagne Doppelgänger von zentraler Bedeutung war, und über die CORRECTIV in der Vergangenheit berichtete. Auch hier führen die Spuren nach Russland, zu einer IT-Firma, die Verbindungen zum russischen Verteidigungsministerium aufweist.

Zwei der auf den Servern von CORRECTIV aufgezeichneten Internetadressen sind den Recherchen zufolge Denis B. zuzurechnen, einem Programmierer aus der russischen Stadt Tyumen. Er ist seit mehreren Jahren für die IT-Sicherheitsfirma Redsearch tätig, die Pentesting-Dienste und Cyber-Bedrohungsanalyse anbietet. Auf der Webseite der Firma ist in der Rubrik „Wer uns vertraut“ unter anderem das russische Verteidigungsministerium gelistet.

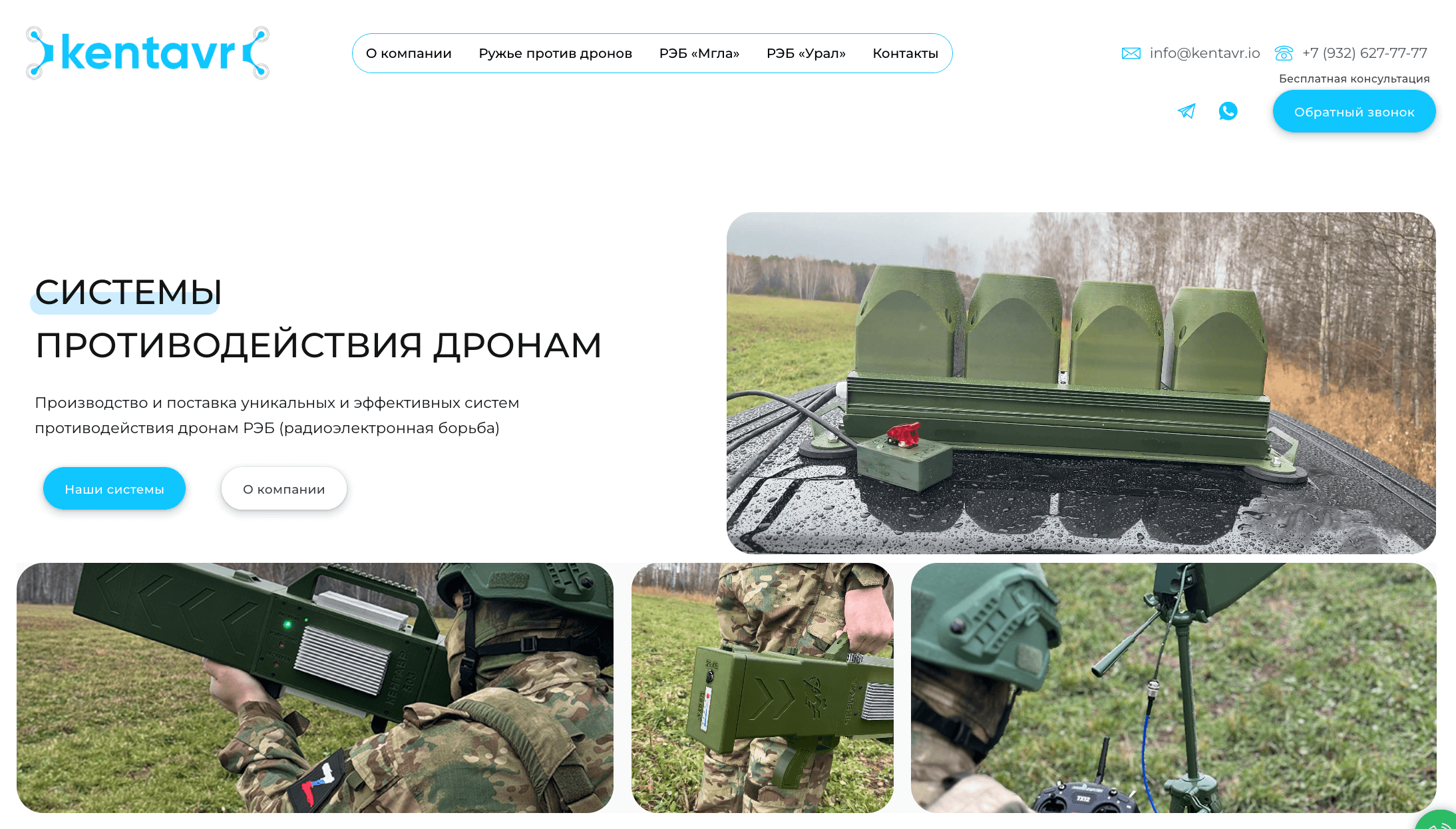

Der 6. Stock des Bürogebäudes, in dem Redsearch laut eigener Website angesiedelt ist, wirkt wie ein Start-Up Hub des russischen Verteidigungsministeriums. Dort ist der Eigentümer des IT-Unternehmens an einer weiteren Firma namens ANT-SPO beteiligt. Die bietet laut Webseite Ersatzteile für FPV-Drohnen an. Drohnen dieses Typs sind im Krieg gegen die Ukraine stark gefragt. Auf der gleichen Etage residiert auch die Firma Kentavr, die laut Website Jamming-Systeme zur Drohnenabwehr entwickelt.

Der Hosting-Anbieter Aeza teilte auf Anfrage mit, dass keine Beschwerden bezüglich der IP-Adressen eingegangen seien. Die Adressen seien zudem „nicht mehr aktiv“. Denis B. räumte auf Anfrage ein, die IP-Adressen genutzt zu haben. Allerdings keinesfalls für illegale Aktivitäten. Im Gegenteil, er habe das Internet selbst nach böswilligen Akteuren durchsucht.

Laut Denis B. fаnden diese Aktivitätеn im Auftrag eines großen Kunden statt, den er nicht nennen möchte. Eine Nachfrage zu Redsearchs Verbindungen zum russischen Verteidigungsministerium beantwortete er nicht. Für die Firma sei er gar nicht tätig. Dem widersprechen Informationen aus Datenlecks, die CORRECTIV vorliegen.

Interessant ist: Denis B. ist ganz öffentlich in einem Ranking der staatlichen IT-Einrichtung FSTEC gelistet. Es wird aufgezeigt, wer die meisten Schwachstellen im Internet gefunden und gemeldet hat. Die Einrichtung, die letztlich dem russischen Verteidigungsministerium unterstellt ist, füllt damit eine Datenbank – über den Zweck lässt sich nur spekulieren. Laut einem Bericht der IT-Sicherheitsfirma Recorded Future gebe es „funktionale, verwaltungstechnische und inoffizielle Überschneidungen zwischen FSTEC und dem FSB“, dem russischen Inlandsgeheimdienst.

Für Denis B. lief es nicht schlecht, er rangierte zuletzt auf Platz drei.

Text und Recherche: Alexej Hock, Sarah Thust, Max Bernhard

Faktencheck: Max Donheiser

Redigatur: Justus von Daniels, Niclas Fiegert

Design: Ivo Mayr