Offene Türen für Cyberangriffe: Deutsche Hochschulen forschen mit chinesischen Hacker-Fabriken

Laut Verfassungsschutz greifen mutmaßlich staatliche chinesische Hackergruppen gezielt wissenschaftliche Einrichtungen in Deutschland an. Statt Millionen zu investieren, können Forschungsergebnisse so auch einfach gestohlen werden. Deutsche Hochschulen sind ein leichtes Ziel – und oft bemerkenswert sorglos: Etliche kooperieren mit chinesischen Unis, an denen staatliche Hacker trainiert werden.

Als ihnen klar wurde, dass etwas nicht stimmt, war es schon zu spät.

Die Angreifenden konnten persönliche Daten stehlen, Zeugnisse, Passwörter, Hunderte vertrauliche Dokumente. An diesem Tag im April 2021 brach das Chaos über die TU Berlin herein. „Es war überwältigend“, erinnert sich ein Beschäftigter in der IT der Hochschule an den massiven Cyberangriff der russischen Ransomware-Gruppe „Conti“. Es blieb dem Team nicht mehr viel anderes übrig, als weite Teile der IT-Systeme der Hochschule herunterzufahren.

Die Folgen des Angriffs bekamen vor allem Studierende und Mitarbeitende zu spüren – teilweise über Monate. E-Mails konnten nicht mehr abgerufen, Prüfungen online nicht mehr angemeldet werden und Neu-Studierende mussten wochenlang auf ihre Immatrikulation warten. „Da geht man als Uni durch ein Tal der Tränen“, sagt der IT-Beschäftigte, der anonym bleiben möchte. „Mitarbeitende leiden, die Institution steht unter sehr hohem Druck und es besteht die Gefahr, dass Leute gehen.“

Rund 400.000 Euro kostete die Reparatur der geschädigten IT-Systeme bisher – und der Ärger an der Hochschule ist noch nicht vorbei, denn die Cyberangriffe gehen weiter.

Deutsche Hochschulen kooperieren mit chinesischen, die mutmaßlich staatlichen Hackergruppen nahestehen

„Die TU Berlin mit ihren mehr als 40.000 Angehörigen ist fortwährend Attacken ausgesetzt“, sagt eine Sprecherin auf Anfrage. „Neben Phishing-Attacken in zunehmend kreativen Ausformungen sind dies vor allem ungezielte Scams und Exploitversuche auf Ports und bekannte Lücken.“

Mit diesem Problem ist die Berliner Hochschule nicht allein: Regelmäßig werden deutsche Forschungseinrichtungen Opfer von Cyberangriffen. Im Mai diesen Jahres traf es zum Beispiel das Fraunhofer Institut in Halle und die Hochschule für Technik und Wirtschaft Berlin (HTW). Intensität und Professionalität unterscheiden sich dabei, das Ziel ist aber häufig das gleiche. Es sollen sensible Daten oder Wissen abgegriffen werden, besser: gestohlen.

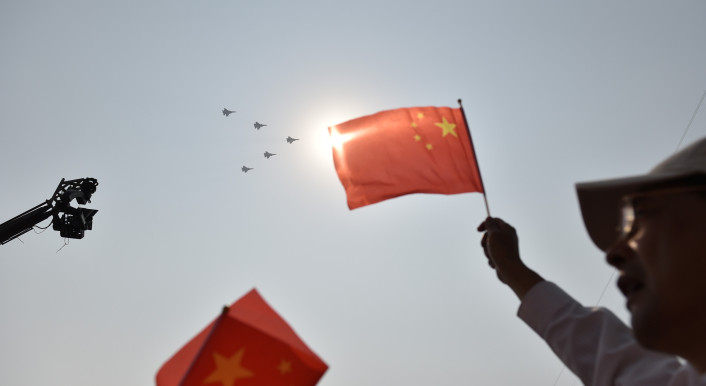

Die Angreifer kommen dabei nicht nur aus Russland, wie im Falle der TU Berlin. Das Bundesamt für Verfassungsschutz (BfV) teilt CORRECTIV mit, dass die Cyber- und Spionageabwehr bereits Angriffsversuche von Hackergruppen aus China registriert habe, die mutmaßlich im Auftrag der chinesischen Regierung agieren. Ziel dieser Gruppen sei die deutsche Hochschullandschaft, so das BfV. Dabei geht es nicht mehr nur um Datenklau. Sondern um Forschungsspionage. Das BfV spricht von einem „auch zukünftig hohen Bedrohungspotenzial“.

Deutsche Hochschulen stellt das vor erhebliche Herausforderungen. Experten äußern CORRECTIV gegenüber Bedenken: Die IT-Infrastrukturen von wissenschaftlichen Einrichtungen seien insbesondere gegen professionelle Angreifer oft nicht ausreichend gewappnet. Angreifende könnten so unbemerkt im Netzwerk verharren.

Mehr noch: CORRECTIV-Recherchen zeigen, wie wenig sensibilisiert deutsche Forschungseinrichtungen bei dem Thema zu sein scheinen. So kooperieren oder kooperierten mindestens 47 deutsche Hochschulen mit einer oder mehreren von sechs chinesischen Universitäten, die laut eines Berichts des US-amerikanischen Center for Security and Emerging Technology (CSET) mutmaßlich staatlich gelenkten Hackergruppen nahestehen. Und das, obwohl einige der beteiligten deutschen Einrichtungen, wie die TU Berlin, schon selbst Opfer von Hackerangriffen wurden.

Verbindungen zwischen chinesischen Unis und sogenannten „APT-Gruppen“ legte 2021 ein Bericht des US-amerikanischen Center for Security and Emerging Technology (CSET) der Georgetown Universität offen (PDF).

APT steht für „Advanced Persistent Threat“. Das beschreibt einen typischerweise von staatlichen Akteuren koordinierten Cyberangriff über einen langen Zeitraum hinweg.

CSET identifizierte sechs chinesische Universitäten, die solchen Gruppen in unterschiedlichen Kontexten nahestehen. Wir haben das mit einer Liste der Hochschulrektorenkonferenz (HRK) über Hochschulkooperationen zwischen Deutschland und China abgeglichen.

Spitzenreiter bei dieser fraglichen Zusammenarbeit ist die RWTH Aachen mit vier Kooperationen. Dahinter kommen die TU Berlin und die TU München mit jeweils drei Kooperationen.

Damit konfrontiert, teilt die RWTH mit: Ihr sei bekannt, dass die chinesischen Kooperationspartner Hackergruppen nahestünden. Die „Neueinstufung oder Beendigung von Partnerschaften“ wolle die Hochschule jedoch nicht öffentlich diskutieren. Sie teilt außerdem mit, bereits Opfer von Angriffen geworden zu sein, deren Herkunft nicht klar zu ermitteln gewesen sei. Die TU München wollte sich dazu auf Anfrage nicht äußern.

Nach CORRECTIV-Recherchen sind in den vergangenen vier Jahren auch mindestens vier wissenschaftliche Veröffentlichungen aus dieser deutsch-chinesischen Zusammenarbeit hervorgegangen.

Darunter eine Arbeit aus dem Jahr 2019, in der Forschende der TU Berlin und der Friedrich-Alexander-Universität Erlangen-Nürnberg (FAU) gemeinsam mit chinesischen Kollegen an Konzepten für die erfolgreiche Abwehr von Abhörversuchen arbeiteten. Das Problem: Die chinesischen Kooperationspartner finden sich auf der Liste des CSET.

Die beteiligte Shanghai Jiao Tong Universität (SJTU) etwa pflegt enge Verbindungen zur Gruppe „APT1“, die mutmaßlich der chinesischen People’s Liberation Army (PLA), also dem chinesischen Militär, nahesteht. Als Forschungspriorität der chinesischen Uni wird unter anderem das Testen und Verteidigen von APT-Attacken definiert. Ein Angriff auf Google konnte auf einen Computer der Universität zurückgeführt werden.

Trotz der Nähe der SJTU zu Hackergruppen und Militär sieht die TU Berlin kein Problem in der gemeinsamen Forschungsarbeit. Auf Anfrage teilt die Hochschule mit, sie kontrolliere Kooperationspartner von Forschenden nicht zentral, „solange es nicht um Kontexte geht, die von der Zivilklausel oder BAFA-relevanten Sanktionen betroffen sind“. Damit soll die militärische Nutzung von wissenschaftlichen Ergebnisse vermieden werden.

Der FAU war die Nähe der Shanghai Jiao Tong Universität zur Hackergruppe „APT1“ bislang nicht einmal bekannt. Erst durch die Recherchen von CORRECTIV wurde die Hochschule auf die problematischen Verbindungen ihres chinesischen Forschungspartners aufmerksam. Auf Anfrage teilt die Universität mit, dass die Zusammenarbeit mit der SJTU nun überprüft werde: „Sollten sich Erkenntnisse über Vorgänge ergeben, die nachweislich gegen die Wissenschaftsfreiheit verstoßen, im Zusammenhang mit Menschenrechtsverletzungen stehen oder Spionage Vorschub leisten, werden diese Verträge insbesondere mit Blick auf gemeinsame Forschungstätigkeiten nicht zustande kommen oder nachträglich von der FAU beendet.“

Wie IT-Sicherheitsfirmen mutmaßlich staatlichen Hackergruppen auf die Schliche kommen

Jamie Collier ist bei der IT-Sicherheitsfirma Mandiant als leitender Berater für Risikoeinschätzungen zuständig. Das Unternehmen wird unter anderem vom Bundesamt für Informationssicherheit (BSI) als qualifizierter Dienstleister für die Abwehr von APT-Angriffen aufgeführt (PDF) und legte schon die Handlungen der Gruppe „APT1“ offen.

Collier berichtet im Gespräch mit CORRECTIV darüber, wie schwierig es ist, festzustellen, woher ein Cyberangriff kommt und ob dahinter eine ausländische Regierung steckt. Einzelne Attacken lassen sich nämlich in der Regel nicht genau „attribuieren“, also bestimmten Angreifern zuzuordnen.

Erst wenn man die Angriffsmuster über Jahre verfolgt, abgleicht, welche Schadsoftwares zum Einsatz kommen, wie die Server der Angreifer strukturiert sind und welche Staaten an den Angriffszielen Interesse haben könnten; erst dann könne eine Attacke zugeordnet werden, erklärt Collier. „Wir sprechen daher immer von ‘mutmaßlichen’ Angriffen”.

Das chinesische Regime habe insbesondere ein Interesse an Regierungsinterna fremder Staaten und technologischem Wissen. Das lasse sich aus den Angriffsmustern der mutmaßlich staatlichen Hackergruppen schließen, sagt Collier. Denn vieles aus den chinesischen Jahresplänen und Programmen spiegele sich in den Cyberattacken wider: „Die sind fast wie Blaupausen. Es wird über einen langen Zeitraum strategisch versucht, Wissen anzuhäufen.“

Auch die IT-Sicherheitsfirma Crowdstrike beobachtet die Aktivitäten von mehr als 172 sogenannten „threat actors“ auf der ganzen Welt, darunter auch verschiedene APT-Gruppen. Im Gespräch mit CORRECTIV berichtet Adam Meyers, dort für den Bereich „Threat Intelligence“ zuständig, dass 2021 besonders drei mutmaßliche Gruppen aus China in Deutschland aktiv waren, darunter die Gruppe „Aquatic Panda“, die der Regierung nahestünde. Sie versuche hauptsächlich über Phishing-Attacken Zugang zu internen Netzwerken zu erlangen, darunter auch zu Forschungseinrichtungen und Hochschulen.

Es handele sich um ein mehrstufiges System: Erst flattere eine harmlos wirkende Mail herein, mit schädlichem Anhang. Wer darauf klicke, ermögliche es der Gruppe, schädliche Software in das System zu speisen. Das Ziel sei es, immer mehr Zugänge zu sensiblen Bereichen zu erhalten. „Die Gruppe ist ein Informationsbeschaffer für den chinesischen Staat“, sagt Meyers.

„Aquatic Panda“ fiel 2021 im Zuge der sogenannten „Log4j“-Sicherheitslücke auf. Damals hat die Gruppe laut Crowdstrike eine „größere Wissenschaftseinrichtung“ infiltriert.

Cyberangriffe auf Hochschulen: Experte sieht ideales Einfallstor für Spionage

Manuel Atug ist IT-Sicherheitsberater und einer der renommiertesten Datenschutzexperten in Deutschland. Er ist der Überzeugung: Wer in das digitale Netzwerk einer deutschen Hochschule eindringen möchte, kommt da auch rein.

Die Systeme sind laut Atug komplex, veraltet und werden dezentral verwaltet, teilweise nur von Werkstudierenden. Diese Systeme zu schützen bedarf IT-Security-Know-How, das an den wissenschaftlichen Einrichtungen oft nicht ausreichend eingesetzt werde. „Es gibt einen breiten Baum an Angriffsvektoren, über den du versuchen kannst, in Hochschulen reinzukommen“, sagt Atug. Da seien zum Beispiel die Studierendenwohnheime, die in der Regel ans Hochschulnetz angedockt seien. „Da sind durchaus auch sehr ungesicherte Systeme und Viren- und Malware-Schleudern vorhanden.“

Die massenhaften und institutsspezifischen IT-Strukturen an Hochschulen machen es laut Atug einfach, Schwachstellen zu finden, die man ausnutzen könnte, wenn man eine professionelle Tätergruppierung sei. „APT heißt ja immer, dass staatliche Ressourcen dahinter sind und das nicht so ein Feld-Wald-Wiesen-Typ ist, der irgendwie mal Lust hat, rumzuhacken.“

Das Bundesamt für Verfassungsschutz (BfV) hat das Problem auf dem Schirm. „Zentrale wissenschaftliche Einrichtungen wie Universitäten, Forschungsinstitute oder Stiftungen gehören grundsätzlich zu den Hauptinteressenfeldern der Volksrepublik China, beispielsweise um akute Informationslücken der chinesischen Forschung zu schließen“, teilt es CORRECTIV mit. Cyberangriffe würden gezielt zur Informationsbeschaffung genutzt. „So wurden in der Vergangenheit bereits Angriffs- und Aufklärungsversuche gegen wissenschaftliche Einrichtungen beobachtet.“ Laut BfV handelt es sich „bei Angriffen durch staatliche chinesische Cyberakteure grundsätzlich um Aktivitäten zur Informationsbeschaffung im Sinne von Spionage“.

Warum mutmaßlich staatliche Hacker mit entsprechenden Ressourcen im Rücken Forschungsspionage betreiben, liegt für IT-Sicherheitsberater Atug auf der Hand: „Du kannst natürlich fünf Jahre Forschung machen und viele Millionen da rein feuern, du kannst aber auch einfach sagen: Ich versuche da einzudringen, die Daten abzuziehen, und habe die Ergebnisse – und die Zwischenstände.“

Sensibles Forschungswissen kann so also schon im Entstehungsprozess abfließen, wie auch Kenntnisse über hochschulinterne Abläufe. Die „China Science Investigation“ unter der Leitung von CORRECTIV und Follow the Money zeigte im Mai, dass das absolut im Interesse der chinesischen Regierung liegt.

Wer trägt die Verantwortung?

Das Bundesamt für Informationssicherheit (BSI) kann Hochschulen bei diesem Thema lediglich beratend unterstützen. Und auch nur dann, wenn diese sich selbst melden. Denn deutsche Hochschulen müssen keinen gesetzlichen Standard an IT-Technik einhalten. Selbst dann nicht, wenn dort zu hochsensibler Technologie geforscht wird, die sowohl für zivile als auch militärische Zwecke verwendet werden könnte, also einen sogenannten „Dual-Use“ hat.

Das BSI würde mehr Befugnisse benötigen, um Hochschulen gegen mögliche APT-Angriffe zu wappnen. Bislang sind diese bei Cyberattacken nicht meldepflichtig gegenüber der Bundesbehörde. Zuständig sind die Länder. Möglichkeiten zum Monitoring fehlen den Hochschulen oft: Aufgrund der komplexen und eher lautlosen Natur von APT-Attacken könnten sie teils gar nicht bemerken, wenn sich Angreifende im Netzwerk befinden. Bundesinnenministerin Nancy Faeser (SPD) kündigte kürzlich an, das BSI im Hinblick auf steigende Cyberkriminalität mit mehr Kompetenzen ausstatten zu wollen. Ob das auch bei Hochschulen gilt, ist offen.

„Die TU Berlin hat ihre Schlüsse gezogen aus dem IT-Sicherheitsvorfall“, sagt die Sprecherin der Hochschule gegenüber CORRECTIV. Zur Aufarbeitung habe die Universität neben den Strafverfolgungsbehörden auch einen IT-Sicherheitsdienstleister beauftragt, der Empfehlungen und einen Maßnahmenkatalog für die IT-Sicherheit der TU Berlin erarbeitet habe. Unter anderem sei die Netzstruktur der Universität geändert worden. Die Maßnahmen zum Schutz sollen laufend angepasst werden.

Das IT-Team sortierte die Netzstruktur nach dem Angriff 2021 grundlegend um, setzte unzählige Systeme nach forensischen Analysen und wochenlanger Arbeit ganz neu auf. Aber: An der Berliner Hochschule studieren und arbeiten Zehntausende Menschen und wesentliche Teile der Infrastruktur, bestehend aus Tausenden IT-Systemen, werden laut des IT-Beschäftigten der TU aktuell nur von ein paar Dutzend Menschen betrieben.

Kurz, die Macht von IT-Teams an Hochschulen ist begrenzt. Sie sind darauf angewiesen, dass die Hochschulleitung IT-Sicherheit als absolut fundamental anerkennt und in Strategiepläne aufnimmt. Und dementsprechend Ressourcen bereitstellt. Ob genau das bei der TU Berlin passiert oder passieren wird, ist offen.

Schaut man auf die bisherigen chinesischen Kooperationspartner und den Umgang mit der eigenen Datensicherheit deutscher Hochschulen, scheint ein Umdenken unausweichlich. Auch Datenschutzexperte Atug sieht vor allem Hochschulleitungen in der Verantwortung, etwas an der Lage zu verändern. Wenn die IT-Systeme in virtuellem Schutt und Asche lägen, könnten sie ihren Bildungsauftrag nicht mehr erfüllen: „Und wenn dieser Punkt erreicht ist, kann man von Fahrlässigkeit reden. Das muss dann auch Konsequenzen haben.“